Starker Schließkopf

Der Schließkopf eignet sich für Desktop-PCs und andere Geräte und erfüllt Kensingtons branchenführende Testkriterien für Manipulationssicherheit, Zuverlässigkeit und Langlebigkeit.

Der EQ-Serie werden zu einem bestimmten Anteil aus umweltfreundlicheren Materialien hergestellt

Projektpreise für Unternehmen

Der Schließkopf eignet sich für Desktop-PCs und andere Geräte und erfüllt Kensingtons branchenführende Testkriterien für Manipulationssicherheit, Zuverlässigkeit und Langlebigkeit.

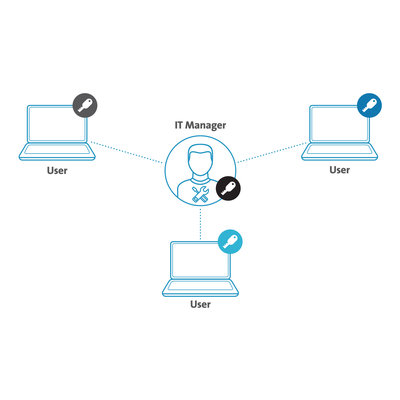

Ein zentrales, wichtiges Element der branchenführenden Sicherungslösungen von Kensington ist das einzigartige Schlüsselsystem, das bei allen neueren Kensington-Schlössern eingesetzt wird. Unsere unvergleichlichen, individuellen Verwaltungsoptionen bieten Flexibilität, und unsere patentierte Hidden Pin™-Technologie liefert beruhigende Sicherheit. IT-Manager müssen so nur ein Schlüsselsystem innerhalb des gesamten Unternehmens verwalten.

Zwei Adapter sichern Geräte, die den branchenüblichen Kensington-Sicherheits-Slot haben, während die Kabelöse zum Sichern Ihrer kabelgebundenen Tastatur und Maus dient

Wird auf einer ebenen Oberfläche angebracht und dient zum Sichern von Geräten, die keinen Kensington-Sicherheits-Slot haben

Das Karbonstahlkabel mit Schutzummantelung bietet den gleichen Schnitt- und Diebstahlschutz wie stärkere Kabel, sorgt jedoch mit einer Länge von 2,43m für mehr Bewegungsfreiheit.

Durch Kensingtons Online-Registrierungsprogramm für Schlüssel erhalten Sie schnell, sicher und einfach Ersatz für verlorene oder gestohlene Schlüssel.

Bietet Administrator-Zugriff, das heißt, der Leiter der IT-Abteilung erhält einen Generalschlüssel für alle Schlösser und die einzelnen Mitarbeiter bekommen ihr eigenes Schloss mit Schlüssel. Jeder Mitarbeiter kann sein Gerät mit einem persönlichen Schloss sichern, und durch den Generalschlüssel hat die IT-Abteilung universellen Zugang und kann jedes Gerät aufschließen, wenn z.B. ein Upgrade, Standortwechsel oder Geräteaustausch notwendig ist bzw. der Benutzer seinen Schlüssel verlegt oder verloren hat.

Die Verwendung dieses Produkts kann dazu beitragen, das Risiko für Ihre Organisation in Bezug auf Vertraulichkeit, Integrität und die Datenzugänglichkeit zu mindern und die Anforderungen der Norm Annex A 7.7, 7.8 und 7.9 zu erfüllen.